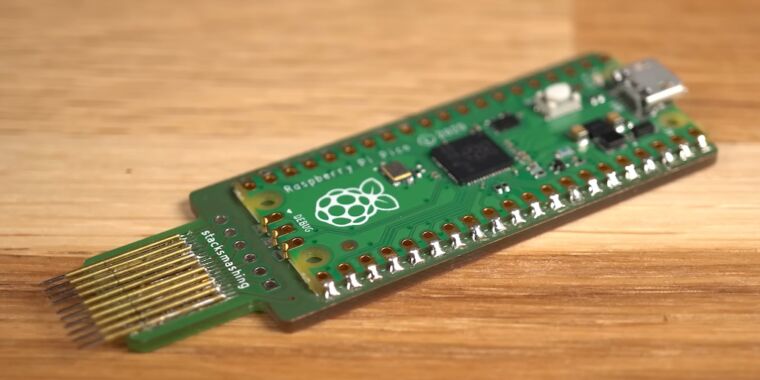

A múlt héten a StackSmashing biztonsági kutató videója jelent meg Kizsákmányolás megjelenítése Ez „kevesebb, mint 50 másodperc alatt” feltörheti a Microsoft BitLocker meghajtótitkosítását egyéni PCB és Raspberry Pi Pico használatával.

Ez a kizsákmányolás úgy működik, hogy a Pi segítségével figyeli a kommunikációt egy külső TPM chip és a laptop többi része, a második generációs ThinkPad X1 Carbon között 2014 körül. A TPM tárolja a titkosítási kulcsot, amely feloldja a titkosított lemez zárolását, és olvashatóvá teszi azt, és a TPM elküldi ezt a kulcsot a lemez feloldásához, miután meggyőződött arról, hogy a számítógép többi része nem változott a meghajtó titkosítása óta. A probléma az, hogy a titkosítási kulcs sima szövegben kerül elküldésre, lehetővé téve a StackSmashing által kifejlesztett szippantó program számára, hogy beolvassa a kulcsot, majd egy másik rendszerben feloldja a meghajtó zárolását, és hozzáférjen a rajta lévő összes adathoz.

Ez nem egy új kizsákmányolás, és a StackSmashing ezt újra és újra elmondta. Hasonló TPM-sebezhetőségről számoltunk be 2021-ben, és ott van Legújabb 2019-ből Amelyik hasonló módon olcsó árucikk hardvert használ egy egyszerű szöveges titkosítási kulcs rögzítésére ugyanazon az alacsony tűs kommunikációs (LPC) buszon keresztül, amelyet a StackSmashing használ. Ez a fajta kizsákmányolás olyan jól ismert, hogy a Microsoft néhány további enyhítő lépést is tartalmaz a BitLocker dokumentációjában; A StackSmashing demó fő újítása a Raspberry Pi komponens, valószínűleg ez az oka annak, hogy az üzletek Hackaday És Tom készülékei Elsőre felvettem.

Az eredeti videó nagyrészt felelős azért, hogy hogyan magyarázták meg a kizsákmányolást, és az újbóli jelentés első hulláma legalább olyan fontos részleteket említett, mint például, hogy a kizsákmányolás csak különálló, független TPM chipekkel rendelkező rendszereken működik, vagy hogy nagyon hasonlít más szoftverekre. A támadásokat évek óta jól dokumentálták. De ahogy a történetben történt Forgasd és keringesd újra, egyes jelentések elvetették ezt a fajta árnyalatot, lényegében arra a következtetésre jutottak, hogy a meghajtótitkosítás minden Windows számítógépen triviálisan feltörhető 10 dollár értékű hardverrel és néhány percnyi idővel. Érdemes tisztázni, hogy mi ez az exploit és mi nem.

Mely számítógépeket érinti?

A BitLocker a teljes lemeztitkosítás egyik formája, amely leginkább annak megakadályozására szolgál, hogy valaki, aki ellopja a laptopját, ne vegye ki a meghajtót, telepítse egy másik rendszerbe, és fiókjelszava nélkül hozzáférjen az adataihoz. Sok modern Windows 10 és 11 rendszer alapértelmezés szerint a BitLockert használja. Amikor bejelentkezik Microsoft-fiókjába a Windows 11 Home vagy Pro rendszerben TPM-mel rendelkező rendszeren, a meghajtó általában automatikusan titkosításra kerül, és a helyreállítási kulcs feltöltődik Microsoft-fiókjába. A Windows 11 Pro rendszerben manuálisan is bekapcsolhatja a BitLockert, függetlenül attól, hogy Microsoft-fiókot használ-e, és szükség szerint biztonsági másolatot készíthet a helyreállítási kulcsról.

Ettől függetlenül a BitLocker potenciális kihasználása több millió eszközön érintheti a személyes adatokat. Mennyire fontos tehát egy régi támadás új példája? A legtöbb ember számára a válasz valószínűleg „nem egészen”.

A támadók belépésének egyik akadálya technikai jellegű: sok modern rendszer rögzített TPM-eket vagy fTPM-eket használ, amelyek közvetlenül a legtöbb processzorba vannak beépítve. Olcsó gépeknél ezzel megtakaríthatja a gyártási költségeket – miért vásárolna külön chipet, ha csak a CPU egy funkcióját használhatja, amiért már fizet? Más rendszerekben, beleértve azokat is, amelyek a Microsoft Pluton biztonsági processzoraival való kompatibilitást hirdetik, olyan biztonsági funkcióként forgalmazzák, amely kifejezetten mérsékli az ilyen típusú úgynevezett „szippantó” támadásokat.

Ennek az az oka, hogy nincs külső kommunikációs busz az fTPM felismerésére; A processzorba van beépítve, így a TPM és a rendszer többi része közötti kommunikáció is a processzoron belül történik. Szinte minden barkácsolt Windows 11-kompatibilis asztali számítógép fTPM-hardvert fog használni, csakúgy, mint a modern, olcsó asztali és laptopok. Megvizsgáltunk négy közelmúltbeli 500 dollár alatti Intel és AMD laptopot az Acer és a Lenovo cégtől, mindegyik használt fix TPM-mel; Ugyanez négy barkács asztali számítógéphez Asus, Gigabyte és ASRock alaplapokkal.

Ironikus módon, ha csúcskategóriás Windows laptopot használ, akkor valamivel valószínűbb, hogy laptopja dedikált külső TPM chipet használ, ami azt jelenti, hogy sebezhető lehet.

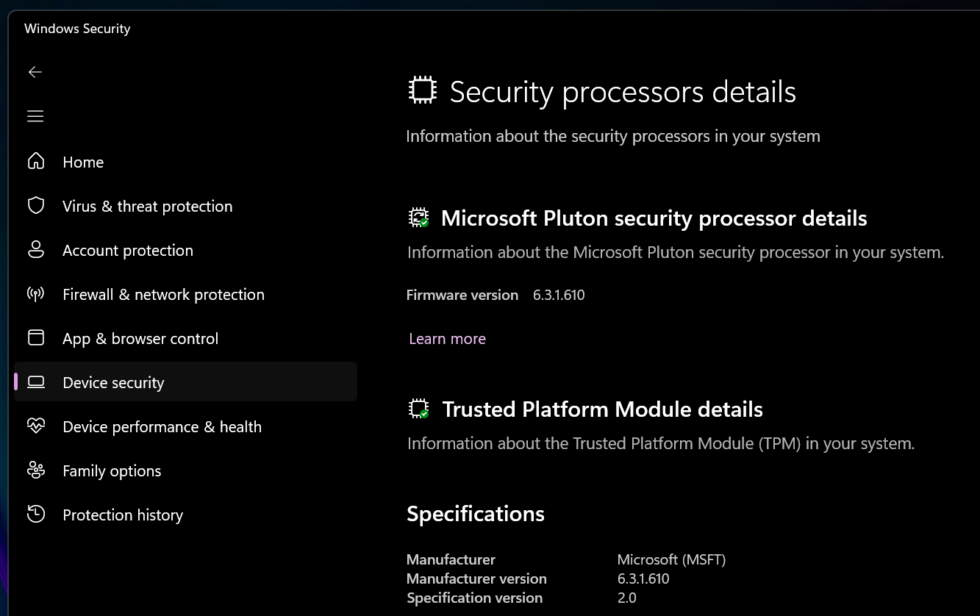

Andrew Cunningham

A legegyszerűbb módja annak, hogy megtudja, milyen típusú TPM-je van, ha felkeresi a Windows Biztonsági központot, az Eszközbiztonság képernyőt, és kattintson a Biztonsági varázsló részletei lehetőségre. Ha a TPM-eszköz gyártója Intel (Intel rendszerek esetén) vagy AMD (AMD rendszerek esetén) néven szerepel, akkor valószínűleg a rendszer fTPM-jét használja, és ez az exploit nem fog működni a rendszeren. Ugyanez vonatkozik mindenre, ahol a Microsoft szerepel a TPM gyártójaként, ami általában azt jelenti, hogy a számítógép a Plutont használja.

De ha más gyártót lát a listában, valószínűleg egyéni TPM-modult használ. Láttam az STMicroelectronics TPM-jeit a legújabb Asus Zenbookban, a Dell XPS 13-ban és a középkategóriás Lenovo ThinkPadben. A StackSmashing képeket is közzétett ThinkPad X1 Carbon Gen 11 TPM-mel És az összes PIN-kód, amelyre valakinek szüksége lehet, hogy megpróbálja eltéríteni a titkosítási kulcsot, annak bizonyítékaként, hogy nem minden modern rendszer vált át fTPM-ekre – ezt én is feltételeztem kezdetben. A 2015 vagy 2016 előtt gyártott laptopok gyakorlatilag garantáltan hardveres TPM-eket fognak használni, ha rendelkezésre állnak.

Ez nem jelenti azt, hogy az fTPM-ek teljesen tévedhetetlenek. Néhány biztonsági kutató Néhány AMD processzoron sikerült legyőznöm az fTPM-eket „2-3 óra fizikai hozzáféréssel a céleszközhöz”. A firmware TPM-ek nem sebezhetők a StackSmashing által bemutatott tényleges Raspberry Pi-alapú támadásokkal szemben.

„Odaadó úttörő az utazásokban. Szabadúszó sörtudós. Szenvedélyes elemző. Kemény twitter-fanatikus.”

More Stories

Fekete mítosz: A Wukong 1.0.8.14860 frissítés néhány fontos javítást tartalmaz, és különösen egy főnököt gyengít

A Castlevania Dominus Collection fizikai megjelenése megerősítve, az előrendelések a következő hónapban indulnak

Az iPhone 16 még nem jelent meg, és valójában van miért várni az iPhone 17 megjelenéséig