New Delhi CNN — A Tesla közel állhat egy hatalmas új piac megnyitásához. Elon Musk vezérigazgató a tervek szerint jövő...

Mandisa, az "American Idol" öregdiákja meghalt. 47 éves volt. Halálát pénteken jelentette be a K-Love keresztény rockrádió. A kaliforniai születésű...

Az „Ördög üstökösének” is becézett 12P/Pons-Brooks üstökös az elmúlt hónapokban elkápráztatta az égboltot az éjszakai égbolt lenyűgöző megjelenítésével és a...

Várható: 1-2. fordulóPenix (6-2, 1/4, 216), a Heisman Trophy második helyezettje és az egyik legeredményesebb passzoló az egyetemi futballban az...

Sors 2BenjyA Destiny 2 Final Shape raidjét a sorozat történetének egyik legnagyobb pillanataként emlegetik, ahol végre szembekerülünk a The Witness-szel,...

2024. április 18., 16:49 ET2024. április 18., 16:49 ETEbben a hónapban Jeruzsálemben tüntetés a Hamász által fogva tartott túszok szabadon...

Írta a BT/MTI Az Európai Unió gátolja a magyarországi egyetemek fejlődését, politikai játszma csapdájába sodorja a hallgatókat és az oktatókat...

(Bloomberg) – A határidős európai és amerikai részvényindexek zuhantak, mivel a globális piacokat megdöbbentette a közel-keleti új konfliktus, amely lejjebb...

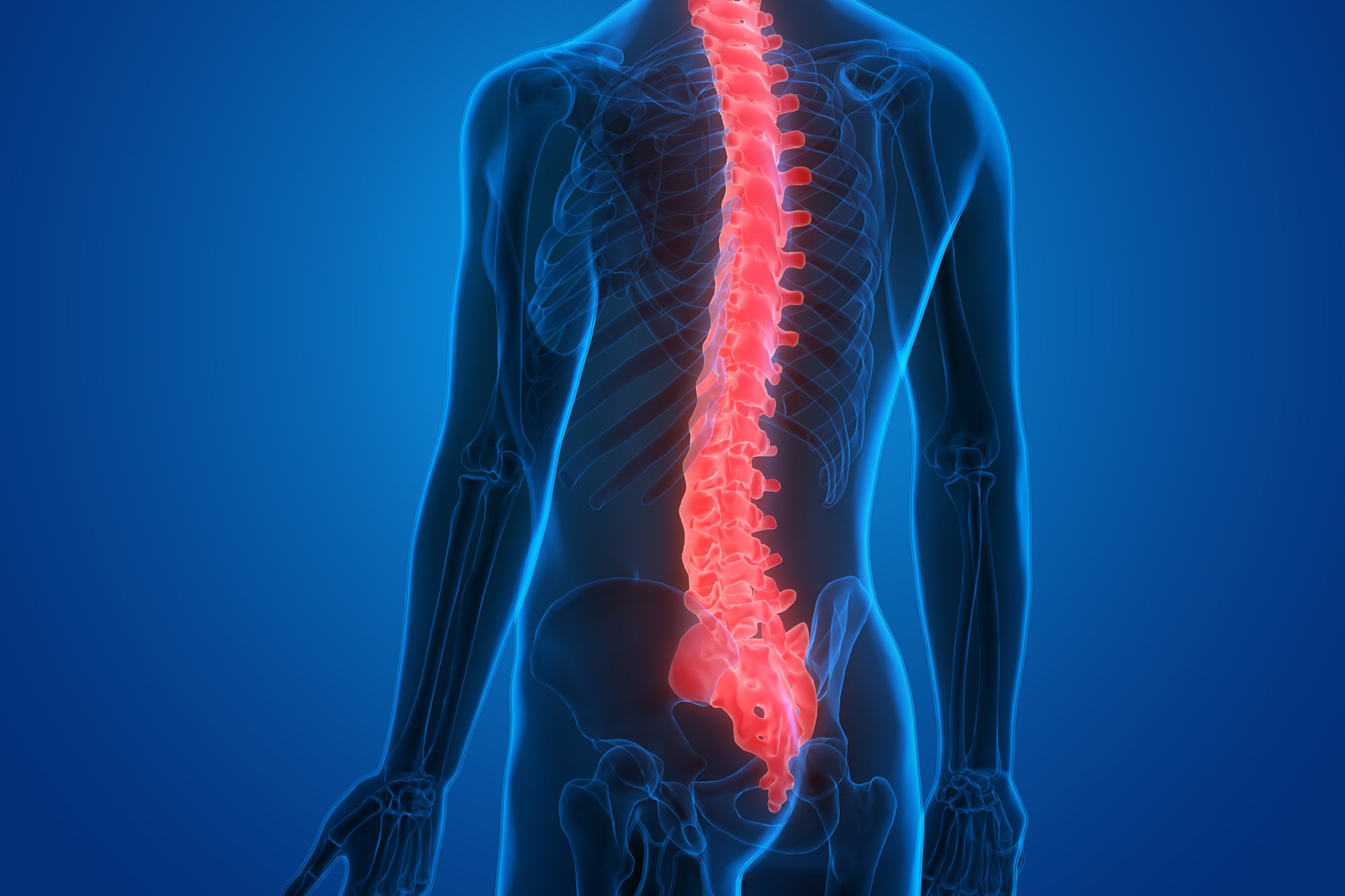

Az új kutatások azt mutatják, hogy a gerincvelő képes önállóan tanulni és emlékezni a mozgásokra, megkérdőjelezve a szerepére vonatkozó hagyományos...

Ma megjelent a Razer legújabb hordozható játékkonzolja, amely... Ultra quiche, egy átfogó program, amely több eszköz között válthat. A vezérlő...

/cdn.vox-cdn.com/uploads/chorus_asset/file/25407815/Screen_Shot_2024_04_18_at_4.13.30_PM.png)