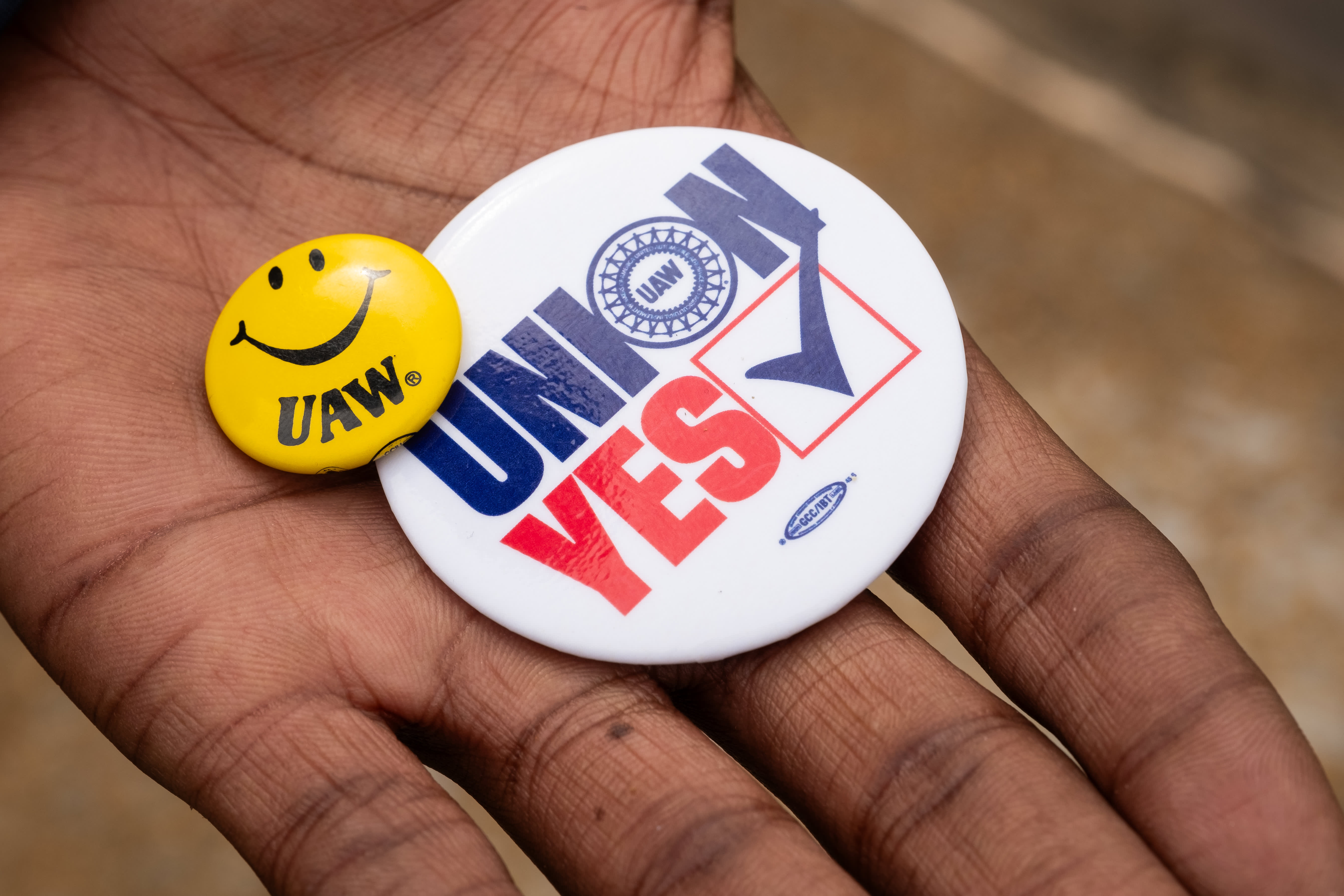

Kelsey Smith megjeleníti az UAW gombokat a Tennessee állambeli Chattanoogában 2024. április 10-én. Kevin Worm | The Washington Post |...

A WWE a WWE SmackDown 2024. április 19-i epizódjára készül. Shawn Sapp a Fightful fizetőfala mögött megjegyezte, hogy a ma...

Iratkozzon fel a CNN Wonder Theory tudományos hírlevelére. Fedezze fel az univerzumot lenyűgöző felfedezésekről, tudományos eredményekről és egyebekről szóló hírek...

Péntek este véget ért a Sacramento Kings szezonja, 105-98-ra kikapott a New Orleans Pelicanstől az NBA-bajnokságban. Miután kedden legyőzte a...

A Sony határozatlan időre leállította a PlayStation 4 szervereit a puzzle platformer számára Little Big Planet 3A cég bejelentette Az...

Az éves London Spirits Competition a szeszes italok világának egyik legrangosabb nemzetközi versenye. Az idei kiadás magyar sikert aratott: az...

A Tesla mind a 3878 2024 járművet visszahívja Elektronikus teherautók Eddig azután adták el, hogy kiderült, hogy a gázpedál beszorulhat,...

Patrick T. Fallon/AFP a Getty Images segítségével A Paramount Global részvényei 13%-ot ugrottak pénteken, amikor a befektetők örömmel fogadták a...

FÁJL – Ismerje meg a FOX időjárását: Szupervulkánok Ian Oliver, a FOX Weather meteorológusa lerombolja a szupervulkánokat és a kitöréseik...

Justin Pippen pénteken bejelentette egyetemi elkötelezettségét Michiganben. (A fotó Dan Callow/dc7visuals jóvoltából az Instagramon)Justin Pippen, az NBA-legenda Scottie Pippen legfiatalabb...