A Google anyavállalatának, az Alphabetnek (GOOG, GOOGL) eredménye 13%-kal nőtt a zárás utáni kereskedésben csütörtökön, miután a negyedéves eredmények felülmúlták...

A befejezésről szóló döntés Az ifjú Sheldon Rosszul dörzsölte Meemaw-t. Egy új interjúban testvéroldalunkkal különbözőAnnie Potts azt mondja, "megdöbbentette" a...

CANAVERAL, Florida (AP) – A Boeing első legénységi űrrepülésével megbízott két NASA űrhajós csütörtökön érkezett meg a kilövési helyszínre, valamivel...

Az Apple a következő termékbemutatót május 7-re ütemezte, néhány héttel a Worldwide Developers Conference előtt. Míg a társaság, mint általában,...

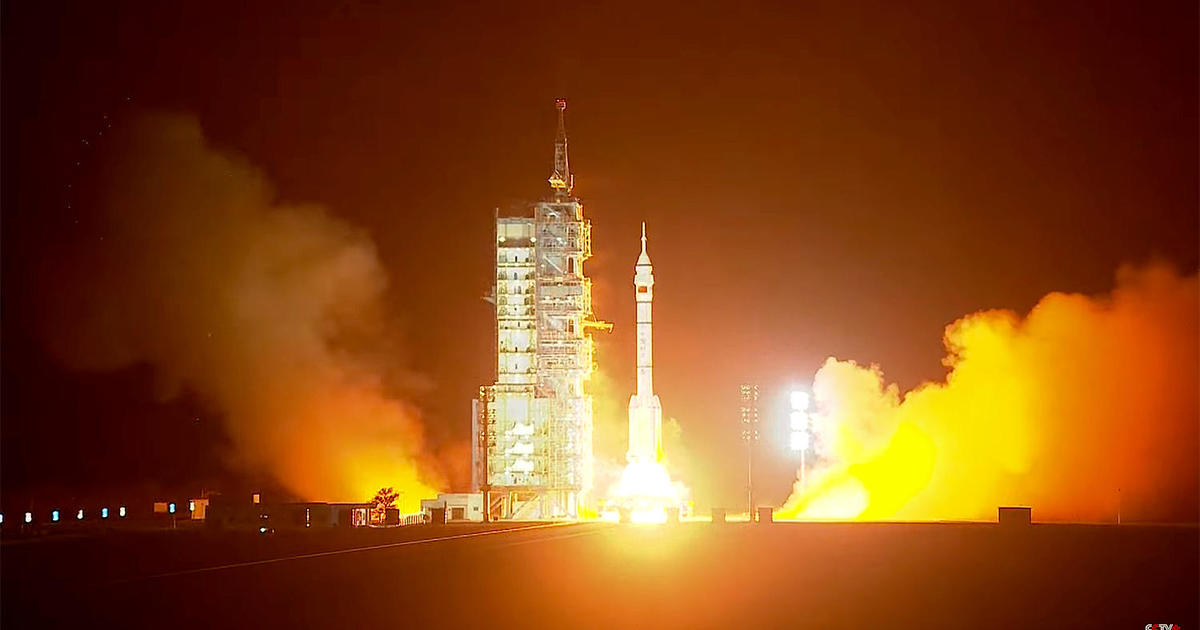

Három kínai űrhajós szállt fel csütörtökön az északnyugat-kínai Jiuquan Műholdkilövő Központból, és a műhold fellövése után szállt fel. Tiangong Űrállomás...

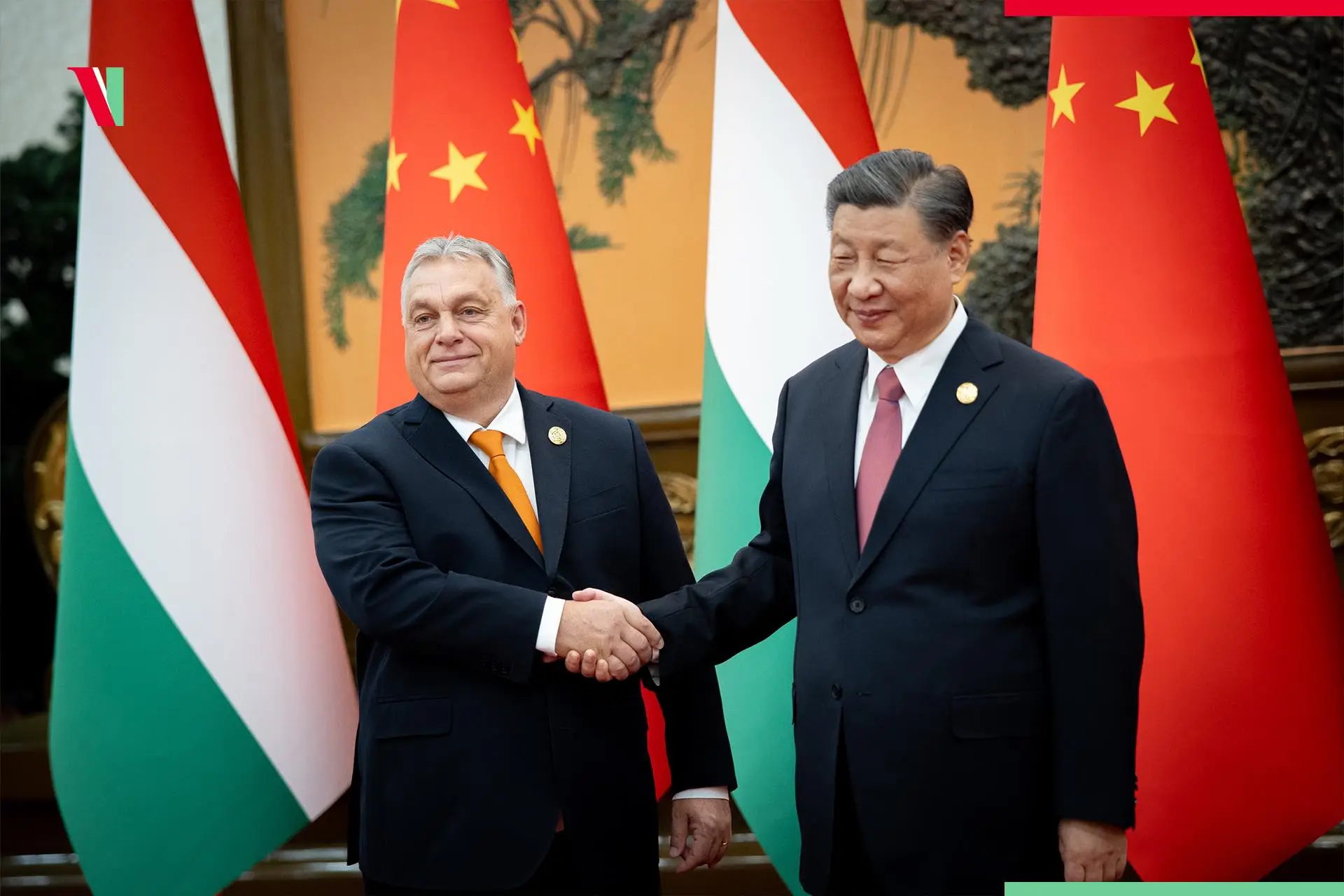

A kínai elnök május elején Magyarországra látogat. Ezt az információt a mai kormányülésen hozták nyilvánosságra. Hszi Csin-ping köztársasági elnök május...

(Bloomberg).A legtöbbet a Bloombergtől olvassákA Caterpillar részvényei 9,1%-ot estek New Yorkban, ami az elmúlt négy év legnagyobb napközbeni csökkenése, miután...

Axel / Power Griffin / Movie Magic; Sarah Morris/WireImage; Steve Granitz/Filmvarázs Billie Eilish, Lorde, Green Day és Fall Out Boy...

Körülbelül öt éven belül egy potenciálisan veszélyes aszteroida lendül majd el a Föld mellett, riasztóan közel, kevesebb mint 32 000...

Abban a pillanatban, amikor megtudtam, hogy a főnökök négy potenciális hátvédet hoznak a városba ugyanazon a napon, azt gondoltam: „Ez...