Légi háború Frank Kendall, a légierő titkára beszél diákokkal és vendégekkel a Joint Base Andrews-ban, Marylandben, 2023. november 13-án. (Az...

Nick Carter és Aaron Carter Gabe Ginsberg/Getty Images (2) A Backstreet Boys tagja, Nick Carter és néhai bátyja, Aaron Carter...

Felmerülhet a kérdés egy jogi vizsgán: ha egy házat űrtörmelék üt, ki a felelős a javításért? A kérdés nem elméleti...

Jürgen Klopp bocsánatot kért a Liverpool szurkolóitól az Everton elleni kemény derbivereség után, mivel elismerte, hogy csapatának "válságra" volt szüksége...

Kevés olyan videojáték-marketing kifejezés van, amely homályosabb, mint a „korai hozzáférés”. Ami még fájdalmasabb, hogy két nagyon eltérő forgatókönyvre utalhat:...

Isztambul (AP) – A Hamász egyik magas rangú politikai tisztviselője azt mondta az Associated Pressnek, hogy a fegyveres iszlamista csoport...

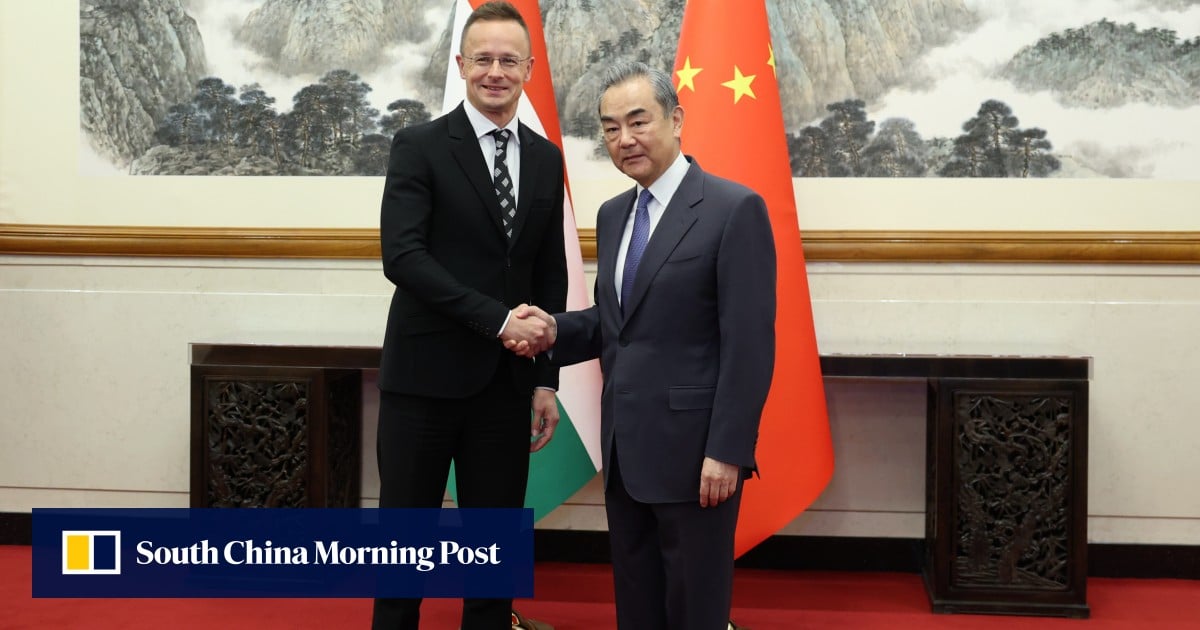

Később keserű kapcsolatok közepette jön elő Az EU túlzott kapacitással vádolja Kínát A zöld iparágak torzítják a piacot – ezt...

A Ford (F) a várakozásokat felülmúló szerdai harangszó után számolt be az első negyedéves eredményekről, a változó terméktervvel, valamint a...

Ed Hurd/Getty Images Kizárólagos: az új 28 év után Danny Boyle rendező és a Sony Pictures trilógiája lendületbe jön, és...

Brevard Space Coast SpaceX ULA NASA rakétakilövő helyekEgy gyors pillantás a Brevard különböző kilövőhelyeiről induló rakétákra.Indítási összefoglaló: Görgessen le, és...