A gázai palesztin tisztviselők csütörtökön 283-ról 392-re emelték a kórházi tömegsírban talált holttestek számát Izrael és a gázai hatóságok között...

Egy gyalogos sétál a Bank of Japan épülete közelében Tokió központjában 2023. július 28-án.richard a. patakok | AFP | Getty...

HoldriadóKerülje a vásárlást vagy a fontos döntések meghozatalát chicagói idő szerint este 6 és 21 óra között. Ezt követően a...

A napvitorlák titokzatos és fenséges módja annak, hogy átutazzuk a világűr öblét. A múltbeli vitorlás hajókhoz képest ez az egyik...

Az Atlanta Falcons meglepetésre válogatott: a Washington korábbi hátvédjét, Michael Penix Jr.-t választotta ki a 2024-es NFL-draft 8. helyével.A kiválasztás...

A Google anyavállalatának, az Alphabetnek (GOOG, GOOGL) eredménye 13%-kal nőtt a zárás utáni kereskedésben csütörtökön, miután a negyedéves eredmények felülmúlták...

A befejezésről szóló döntés Az ifjú Sheldon Rosszul dörzsölte Meemaw-t. Egy új interjúban testvéroldalunkkal különbözőAnnie Potts azt mondja, "megdöbbentette" a...

CANAVERAL, Florida (AP) – A Boeing első legénységi űrrepülésével megbízott két NASA űrhajós csütörtökön érkezett meg a kilövési helyszínre, valamivel...

Az Apple a következő termékbemutatót május 7-re ütemezte, néhány héttel a Worldwide Developers Conference előtt. Míg a társaság, mint általában,...

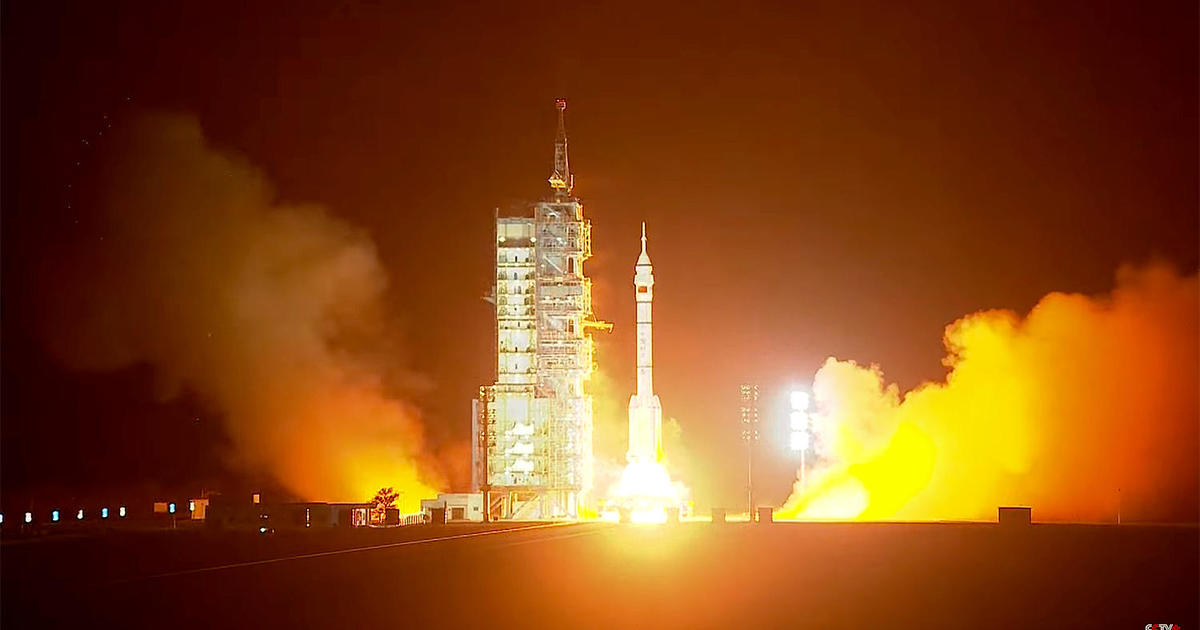

Három kínai űrhajós szállt fel csütörtökön az északnyugat-kínai Jiuquan Műholdkilövő Központból, és a műhold fellövése után szállt fel. Tiangong Űrállomás...