Kép forrás: TeslaAz Országos Közúti Közlekedésbiztonsági Igazgatóság lezárta a Tesla Autopilot rendszerével kapcsolatos, hosszan tartó vizsgálatot, miután több száz balesetet...

Poppy Harlow Brian Bader/Getty Images a Healthy Minds Project számára Nézze meg a Latin-Amerikai Zenei Díjat Poppy Harlow elhagyja a...

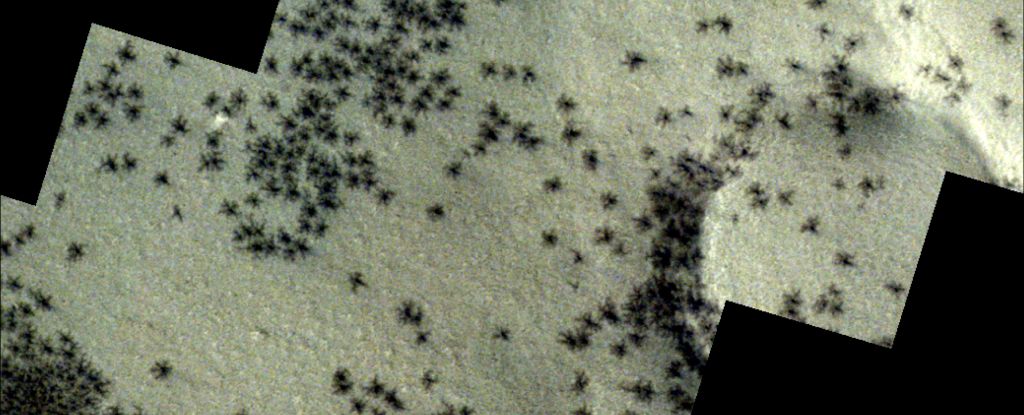

Lehet, hogy nincsenek rovarok a Marson, de a Mars körül keringő űrszonda által készített új felvételek nagyszámú "pókot" tártak fel,...

Az NFL 32 új játékost kapott a csütörtök esti első forduló során, de a 2024-es drafton még rengeteg tehetség áll...

Több mint nyolc évvel később a Fallout 4 népszerűbb lehet, mint valaha, köszönhetően a videojáték-franchise-on alapuló Amazon Prime Video TV-műsornak....

Szale-Bobrovnikski Christoph magyar védelmi miniszter, Claudia Tanner osztrák védelmi miniszter (L) és Martin Vojtasovic szlovák védelmi miniszterhelyettes (R) Szalay-Bobrovniczky Kristóf...

A gázai palesztin tisztviselők csütörtökön 283-ról 392-re emelték a kórházi tömegsírban talált holttestek számát Izrael és a gázai hatóságok között...

Egy gyalogos sétál a Bank of Japan épülete közelében Tokió központjában 2023. július 28-án.richard a. patakok | AFP | Getty...

HoldriadóKerülje a vásárlást vagy a fontos döntések meghozatalát chicagói idő szerint este 6 és 21 óra között. Ezt követően a...

A napvitorlák titokzatos és fenséges módja annak, hogy átutazzuk a világűr öblét. A múltbeli vitorlás hajókhoz képest ez az egyik...