Getty Images

Több mint egy évtizede kapunk ígéreteket, miszerint a jelszavak nélküli világ a sarkon van, de évről évre ez a biztonsági nirvána megfoghatatlannak bizonyult. Most először készül tömegek számára elérhetővé válni a jelszó nélküli hitelesítés működőképes formája az Apple, a Google és a Microsoft által elfogadott szabvány formájában, amely lehetővé teszi a kulcsok átadását platformok és szolgáltatások között.

A múltban a rámenős jelszógyilkos rendszerek számos problémát okoztak. Az egyik fő hátrány az életképes helyreállítási mechanizmus hiánya volt, amikor valaki elvesztette az irányítást a fiókhoz társított telefonszámok vagy fizikai kódok és telefonok felett. Egy másik korlátozás az, hogy a legtöbb megoldás valójában nem igazán jelszó nélküli. Ehelyett lehetőséget adtak a felhasználóknak, hogy arc- vagy ujjlenyomat-leolvasással jelentkezzenek be, de ezek a rendszerek végül visszaálltak a jelszóhoz, ami az adathalászatot, a jelszavak újrafelhasználását és a jelszavak elfelejtését jelentette – minden ok, ami miatt kezdetben utáltuk a jelszavakat –, miért nem a Menj el.

új megközelítés

Ami ezúttal más, az az, hogy úgy tűnik, hogy az Apple, a Google és a Microsoft ugyanazon a jól meghatározott megoldáson dolgozik együtt. Nem csak ez, hanem a megoldás minden eddiginél egyszerűbb a felhasználók számára, és olcsóbb az olyan nagy szolgáltatásoknál, mint a Github és a Facebook. A hitelesítési és biztonsági szakértők is aprólékosan megtervezték és felülvizsgálták.

videó szövetség

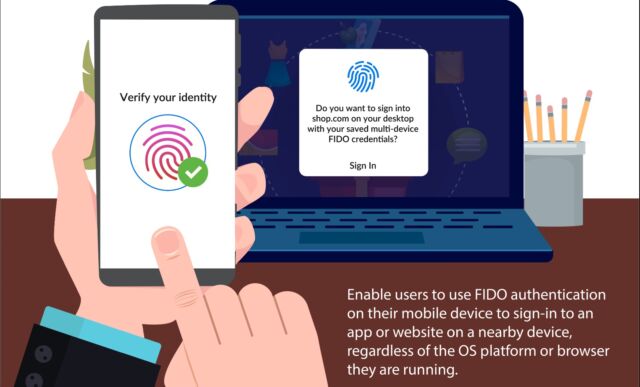

A meglévő többtényezős hitelesítési (MFA) módszerek jelentős előrelépést értek el az elmúlt öt évben. A Google például lehetővé teszi, hogy letöltsek egy iOS- vagy Android-alkalmazást, amelyet második tényezőként használok, amikor új eszközről bejelentkezem a Google-fiókomba. CTAP alapján – rövidítése Kliens hitelesítő protokollhoz— Ez a rendszer Bluetooth technológiát használ annak biztosítására, hogy a telefon közel legyen az új eszközhöz, és hogy az új eszköz valójában csatlakozzon a Google-hoz, és ne egy Google-nak álcázott webhely. Ez azt jelenti, hogy megvesztegethetetlen. A szabvány biztosítja, hogy a telefonon tárolt titkosítási titok ne kinyerhető.

A Google is biztosít egy fájlt Speciális védelmi program Fizikai kulcsokra van szükség önálló hardverkulcs vagy végfelhasználói telefonok formájában az új eszközökről történő bejelentkezés hitelesítéséhez.

A nagy korlátozás most az, hogy a jelszó nélküli hitelesítést és az MFA-hitelesítést az egyes szolgáltatók eltérően vezetik be – ha egyáltalán. Egyes szolgáltatók, mint például a legtöbb bank és pénzügyi szolgáltató, továbbra is küldenek egyszeri jelszavakat SMS-ben vagy e-mailben. Felismerve, hogy ezek nem biztonságos eszközök a biztonsági szempontból érzékeny titkok továbbítására, sok szolgáltatás átállt a TOTP néven ismert módszerre, ami a mozaikszó rövidítése. Egyszeri jelszó idő alapján– lehetővé tenni egy második tényező hozzáadását, amely hatékonyan növeli a jelszót a „valami, amim van” faktorral.

A fizikai biztonsági kulcsok és TOTP-k, valamint kisebb mértékben az SMS-en és e-mailen keresztül történő kéttényezős hitelesítés fontos előrelépést jelentenek, de három fő korlátozás továbbra is fennáll. Először is, a TOTP-ket hitelesítő alkalmazások generálják, és szöveges vagy e-mailben elküldik csalható, ugyanúgy, mint a hagyományos jelszavaknál. Másodszor, minden szolgáltatásnak saját zárt MFA-platformja van. Ez azt jelenti, hogy még akkor is, ha az MFA nem elválasztható formáit – például önálló fizikai kulcsokat vagy telefonalapú kulcsokat – használ, a felhasználónak külön kulcsra van szüksége a Google, a Microsoft és az összes többi internetes tulajdonság számára. Tovább rontja a helyzetet, hogy minden operációs rendszer platformnak más-más mechanizmusa van az MFA végrehajtására.

Ezek a problémák átadják a helyét egy harmadik problémának: a legtöbb végfelhasználó használatának puszta hiánya, valamint az ellentmondásos költségek és bonyolultság, amellyel minden egyes szolgáltatás szembesül, amikor MFA-t próbálnak nyújtani.

„Odaadó úttörő az utazásokban. Szabadúszó sörtudós. Szenvedélyes elemző. Kemény twitter-fanatikus.”

More Stories

2XKO „Illoi, a kraken papnő” előzetese

Új 4K Chromecast a Google TV-vel érkezik

Kinzera Tales: Zao Review